OTセキュリティソリューションOTセキュリティ対策ガイド

OTセキュリティとは?

対策が必要な理由と対策の基本ステップを解説

DXやリモートアクセスとともに近年注目度が高まってきているOTセキュリティ。現場のDXを進めたいけれど、セキュリティ面に漠然とした不安を抱えている方も多いのではないでしょうか。

サイバー攻撃の脅威が増している現在、DXを推進するためにはOTセキュリティへの取り組みが必要不可欠です。現場にどんなセキュリティ上のリスクがあるのか正しく理解し、適切なセキュリティ対策を講じることが、安心安全なDXを実現します。

この記事では、OTセキュリティ対策がなぜ必要なのか、そして基本的な対策のステップとポイントを解説します。

- 本記事では特に製造業のOTセキュリティにフォーカスして解説します。

目次

1.OTセキュリティとは?

OT(Operational Technology)とは、製造現場やプラントで用いられる設備やシステムを制御・運用する技術のことであり、代表例としてPLC(Programmable Logic Controller)やSCADA(Supervisory Control And Data Acquisition)、DCS(Distributed Control System)などが挙げられます。OTセキュリティはこれら設備やシステム、ネットワークを対象としたセキュリティのことです。

近年OTを狙ったサイバー攻撃が増加しており、現場の稼働が止まってしまうことで非常に大きな事業被害やブランド毀損に繋がっています。つまり、企業にとってOTセキュリティに取り組み現場を脅威から守ることは、生産活動や事業そのものを守ることに繋がります。

まずはOTセキュリティの必要性が高まっている背景やITセキュリティとの違いを押さえておきましょう。

2.OTセキュリティの必要性が高まっている背景

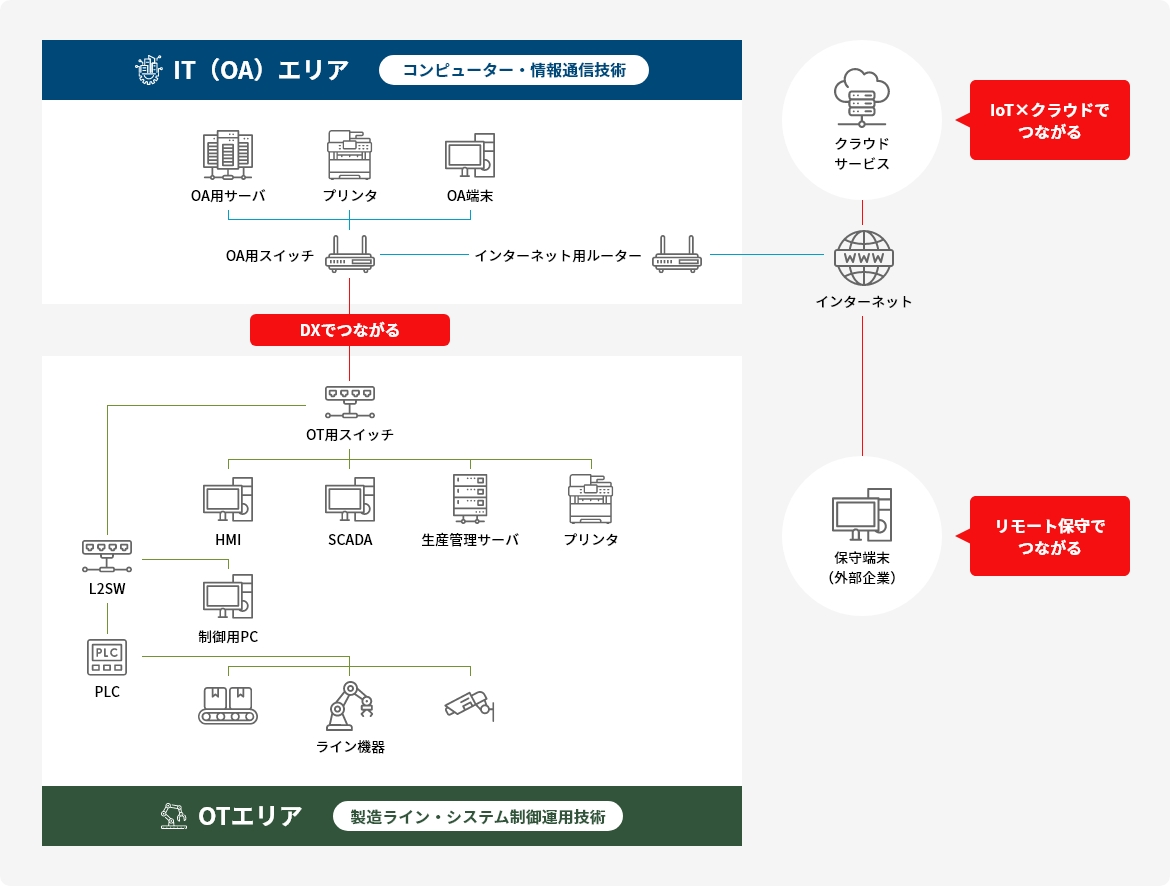

OTとIT・インターネットが繋がる時代に

従来、OT環境はITネットワークやインターネットとは繋がらず、独立した環境で運用されてきました。また、可用性や効率を重視するOT環境においてセキュリティはあまり重要視されてきませんでした。しかし近年、工場のDXやIoT化が進むにつれて徐々にOTの世界とIT、インターネットが繋がるケースが増えてきています。

多くの企業はすでにIT側のセキュリティ対策は講じていますが、OT側のセキュリティ対策はあまり手を付けられず、OTがサイバー攻撃を受けるリスクが非常に高くなっています。

OT領域のサイバー攻撃被害事例

近年、OT領域を狙ったサイバー攻撃が増加しています。

代表的な事例としては2010年、イランの核燃料施設に対するサイバー攻撃により制御機器の設定が改ざんされ、施設内約8,400台の遠心分離機のうち約1,000台が稼働不能となりました*1。

こういったサイバー攻撃によるOT領域の被害事例は海外のケースが多いですが、実は日本国内でも増えてきています。

下記の大手メーカーA社のケースでは、A社のサプライヤーがマルウェア被害を受けました。これによりA社の10以上の工場・計20以上の生産ライン停止を招き、A社は生産停止による大きな損害を被りました。このケースではOT領域への直接的な攻撃はありませんでしたが、結果として工場が生産停止に陥り大きな損害となっています。このようなサプライチェーン攻撃は昨今業界を問わず増加しており、今回のケースではそのリスクが浮き彫りになったと言えます。

大手メーカーA社の損害例

| 受けた攻撃 | サプライヤーのうちの1社がマルウェア感染によるシステム障害を起こす |

|---|---|

| 自動車メーカーが被った損害 |

|

OT領域のサイバー攻撃被害の特長として、インシデント発生時の事業被害規模が非常に大きくなることが挙げられます。例えば製造現場がサイバー攻撃を受け、工場の生産活動が停止してしまった場合、原因・影響特定から復旧にかかる操業停止や納期遅延、またサイバー攻撃を受けたことによる企業ブランドの毀損が起こりえます。さらには、サイバー攻撃によって生産設備が予期しない動きをしてしまった際には、製品品質の低下や人身事故といった事態が引き起こされる可能性もあります。

ガイドライン制定の流れ

OT領域のサイバー攻撃被害が多発していることを受け、IEC62443をはじめとする制御システム対象のセキュリティ規格やガイドラインの制定が進んでいます。また多くの業界で業界特化のガイドライン制定も進んでおり、今後これらに準拠していない企業はサプライチェーンから締め出されてしまう可能性も考えられます。

これからはOTセキュリティ対策をしていることがビジネス参加の必要条件となるといっても過言ではありません。

| 対象範囲 | 汎用制御システム | 業界特化 | |

|---|---|---|---|

| 国際標準 | IEC62443 | - |  |

| 業界標準 | NIST SP800-82 |

||

| 国内 | サイバー・フィジカル・ セキュリティ対策 フレームワーク |

||

以上をまとめると、下記3つの理由によりOTセキュリティ対策を進めていく必要性が高まっているのです。

1. OTとIT・インターネットが繋がるようになり、OTがサイバー攻撃の標的となっている

2. OTがサイバー攻撃の被害に遭うと、工場の稼働停止など大きな損害を被る可能性がある

3. セキュリティガイドラインや規制が進展し、今後OTセキュリティ対策がビジネス参加の必須条件になっていく

3.ITセキュリティとOTセキュリティの違い

OTセキュリティを考える上で、まずITセキュリティとの違いを知ることが重要です。

主に以下のような違いがあります。

|

|

|

|

|---|---|---|

| 主な目的 | 情報の管理や利活用 | 生産性や品質の向上 |

| 利用技術 | Windows/Linux、 Ethernet など |

PLC、産業ネットワーク など |

| 保護対象 | 個人や企業の機密情報 | 生産状況、 モノ(設備、製品) サービス(連続稼働) |

| セキュリティの考え方 | 情報漏洩の防止を重視 | 生産の維持、 情報漏洩防止の両方を重視 |

| 稼働時間 | 通常業務時間内 | 24時間365日 |

| システム更新 | 3~5年 | 10~20年 |

まず大きく違うのは、管理部門の違いです。ITは主に情報システム部門、OTは製造部門が管理していることが多いです。それぞれ管理している領域も人も違うため、お互いの環境についはよく知らないケースがほとんどです 。

次に最も大事な観点として、セキュリティの考え方があります。

一般的にITセキュリティの世界では、情報セキュリティ3要素として「機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)」が全て維持されていることが重要であり、機密性→完全性→可用性の順で重要視されます。一方OTの世界では工場の継続稼働を最優先するため、可用性→完全性→機密性の順で考えます。当社のOTセキュリティサービスにおいても、工場の生産活動を維持しつつセキュリティ対策を施すことを重要視しています。

最後にOSなどのソフトウェアの観点です。IT領域にあるPCはOSが約3~5年程度で更新され、セキュリティパッチも頻繁に更新されます。一方OT領域にあるPCは稼働優先で電源を落とせない、製造機器の設計ソフトが最新OSに対応していないなどの理由から、何年何十年も更新されていないレガシーOSが使用されているケースが非常に多いです。それらの機器は多くの脆弱性を抱えており、サイバー攻撃の標的となりやすいです。

OTセキュリティとITセキュリティの違いについては、別の記事で詳しくご紹介します。

4.OTセキュリティ対策の基本的な流れ

ではここから、当社のOTセキュリティソリューションをベースにOTセキュリティ対策を進めていくための基本的なステップを解説します。OTセキュリティ対策は「課題抽出・対策立案」、「対策導入」、「運用」の大きく3つのフェーズで進めていきます。

課題抽出・対策立案フェーズでは、セキュリティガイドラインに基づいた弊社独自のチェックリストやお客様のシステム構成を参照しながら、製造現場に潜むセキュリティリスク・課題を把握します。さらには効果的な対策方法やその優先度などを決定します 。このフェーズで重要なポイントの1つとして、セキュリティガイドライン等への準拠が挙げられます。各業界や製造業全般を対象にしたセキュリティガイドラインがあるため、推進する対策がガイドラインに準拠しているのかどうかを判断したうえで進めて行きましょう。

対策導入フェーズでは、前フェーズで立案した方針に基づき、適切なセキュリティ製品を導入します。このフェーズの重要ポイントは工場の可用性です。多くの企業では製造現場の稼働が最優先であるケースが多く、セキュリティ対策を導入するのも一苦労です。また、対策導入後の現場の運用なども考慮してセキュリティ対策を検討することが重要です。

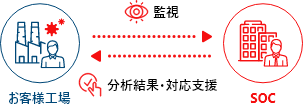

運用フェーズでは、導入した対策製品の運用を行います。例えばファイアウォールの監視や、アラート発生時の対応などが挙げられます。ここでの重要ポイントのひとつは、運用する人がOTとセキュリティの知見を持っていることです。例えばOT領域を流れる通信の内容や現場の運用ルールを知らなければ、セキュリティ製品のアラートを見てもそれが正常なのか、異常が発生しているのかが判断できません。OTセキュリティ対策をすすめるには、OT領域の知見が非常に重要です。

ご紹介したように、OTセキュリティは「課題抽出・対策立案」、「対策導入」、「運用」の3つのフェーズで進めていきます。また、運用時に集積するデータをもとに、新たな課題抽出・対策の強化を検討し、製造現場のセキュリティをより強固なものにしていきましょう。

三菱電機のOTセキュリティソリューションでは、ご紹介した各フェーズでサービスを展開しています。弊社がFA事業で長年培ってきたOT領域の知見と金融ITセキュリティの知見を最大限に活かし、お客様の現場に寄り添ったOTセキュリティ対策をご提案から運用までワンストップでサポートいたします。

OTセキュリティ対策を進める上で注意すべきポイントについて、さらに詳しく「OTセキュリティで押さえるべき3つのポイント」で解説しています。

5.まとめ

OTセキュリティとは工場の制御技術に対するセキュリティであり、現場のDXなどのニーズ増加に伴ってその重要性は年々増しています。OT領域のセキュリティ対策は、OTとIT両方の知識をもって適切に取り組むことが重要です。それにより、適切な課題抽出・対策の立案、現場に悪影響を与えない製品導入・運用を実施することができます。

三菱電機では、課題抽出・対策立案~対策導入~運用までをワンストップでサポートいたします。OTセキュリティ対策にお困りの企業様はぜひご相談ください。