OTセキュリティソリューションOTセキュリティ対策ガイド

経産省工場セキュリティガイドラインに基づく

OTセキュリティ対策の進め方

-2- セキュリティ対策の立案

OTセキュリティ対策推進の障壁の1つとなるのが、どのゾーンへの対策を優先して実行し、具体的にどういった対策を打つのかを決めることです。

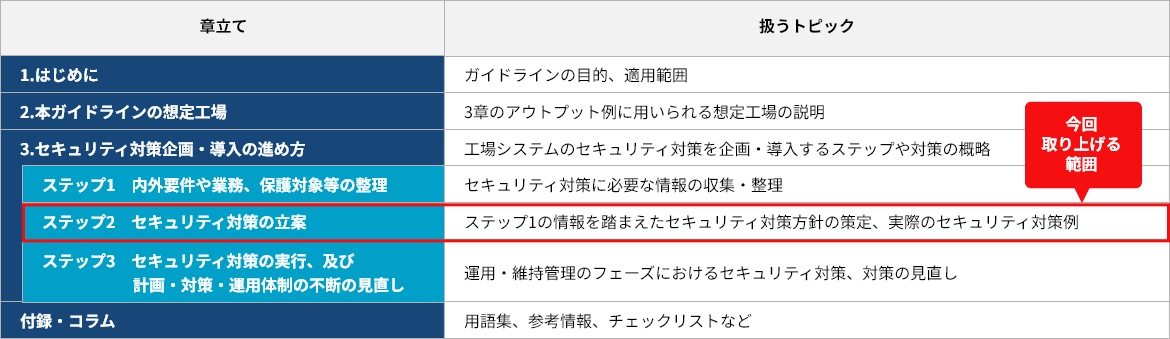

本記事では、#3に引き続き、経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」(以下「工場セキュリティガイドライン」と記載)の内容を解説していきます。

#3では、セキュリティ対策の前提となる自社の状況の把握や、セキュリティ推進体制の整備、OT環境の把握とゾーン設定について説明しました。#4では、#3で収集した情報を基にしてセキュリティ対策を立案する方法について説明します。

表1 工場セキュリティガイドラインの全体構成

目次

1.セキュリティ対策の立案(ステップ2-1~2-2)

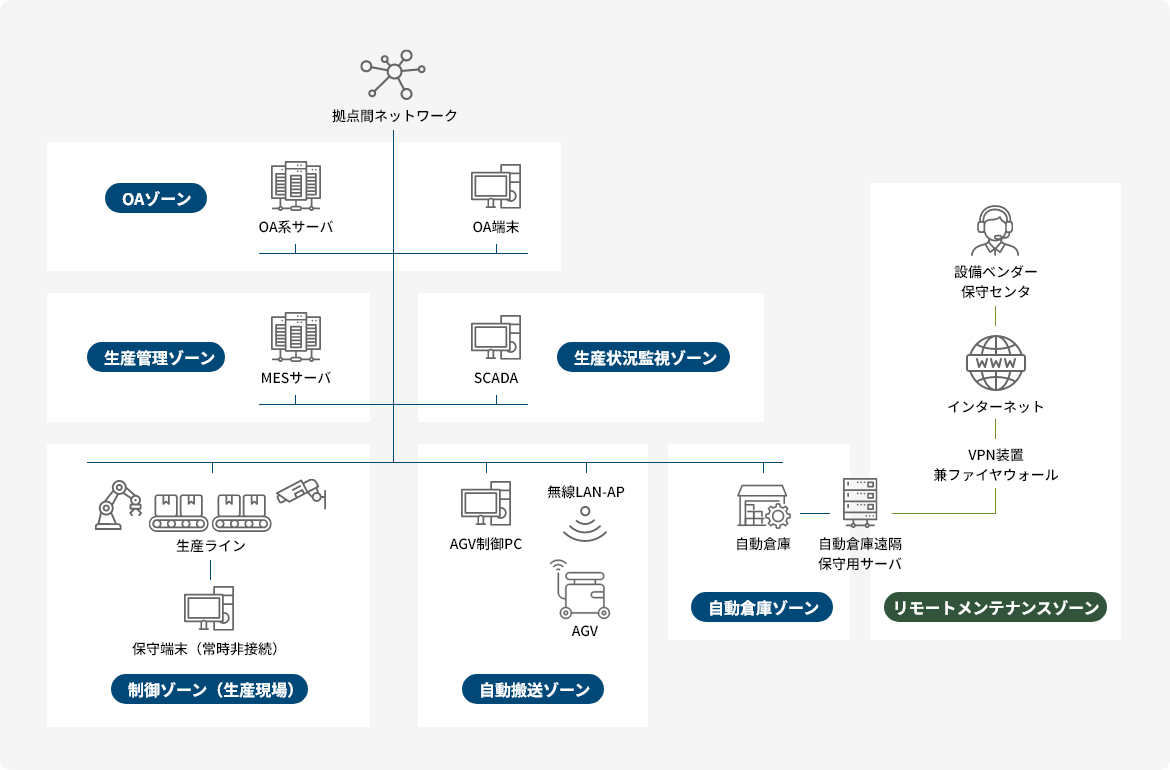

#3では、OT環境をゾーンという単位に分割して整理しました。図1にゾーン設定の例を再掲します。

図1 想定工場におけるゾーン設定の例(工場セキュリティガイドラインより引用)

各ゾーンには、業務、保護対象(ネットワーク、装置・機器、データ)、想定される脅威、脅威による業務への影響が紐づけられています。ステップ2では、これらの情報を用いて以下の流れでセキュリティ対策を立案します。

- 1.ゾーンの情報を基に、各ゾーンのセキュリティ対策の重要度・優先度を設定する。【ステップ2-1】

- 2.ゾーンに紐づく脅威に対して、必要なセキュリティ対策を整理する。【ステップ2-2】

- 3.1で設定した重要度・優先度を基に、具体的なセキュリティ対策を決定する。【ステップ2-2】

ガイドライン上は、1がステップ2-1、2・3がステップ2-2となります。以下、それぞれのステップについて説明します。

1.1 セキュリティ対策方針の策定(ステップ2-1)

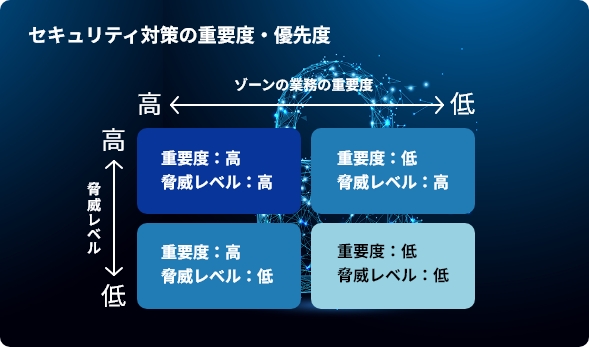

まずは、ゾーンに対してセキュリティ対策の重要度・優先度を設定していきます。

一言でセキュリティ対策といっても幅があり、すべてに一律の対策を施すと過不足が発生してしまいがちです。対策が特に必要なところには手厚い対策、必要性が薄いところには最低限の対策というように、メリハリをつけることで費用対効果を高めることができます。

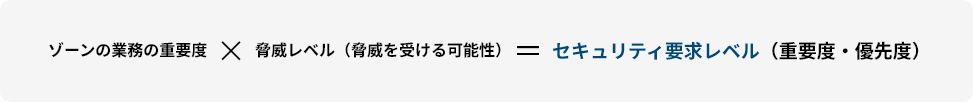

重要度・優先度の考え方として決まったものはありませんが、一般的には「セキュリティ上のリスクが高いほど対策の重要度・優先度が高い」という考え方が用いられることが多いです。本ガイドラインでもその考え方に則った例が示されており、下記の式で表現されています。

ここで用いられている「脅威レベル」は、脅威による被害の発生しやすさと言い換えることもできます。例えば、インターネットとの通信を行っている場合や、比較的簡単にシステム停止してしまう恐れがある場合は脅威レベルが高いということになります。

個社の事情が反映されていれば、別の方法で重要度・優先度を設定しても問題ありません。ただし、複数の工場やラインに対して重要度・優先度設定を行う場合は、共通して適用できるように考え方を整理しておくべきでしょう。

1.2 想定脅威に対するセキュリティ対策の対応付け(ステップ2-2)

次に、想定される脅威に対して具体的なセキュリティ対策を決定していきます。

本ガイドラインでは、このステップで立案するセキュリティ対策を以下の表2のように分類しており、想定される脅威に対して(1)①~(2)⑥のどの対策が必要か整理されています(ガイドライン表3-24参照)。

表2 工場セキュリティガイドラインにおけるセキュリティ対策の分類

| (1)システム構成面での対策 | 1.ネットワークにおけるセキュリティ対策 |

|---|---|

| 2.機器におけるセキュリティ対策 | |

| 3.業務プログラム・利用サービスにおけるセキュリティ対策 | |

| (2)物理面での対策 | 1.建屋に関わる対策 |

| 2.電源/電気設備に関わる対策 | |

| 3.環境(空調など)に関わる対策 | |

| 4.水道設備に関わる対策 | |

| 5.機器に関わる物理的対策 | |

| 6.物理アクセス制御に関わる対策 |

ここからさらに、ステップ2-1で設定した重要度・優先度を踏まえて具体的なセキュリティ対策を決定していきます。ガイドラインでは、(1)システム構成面での対策のうち、①ネットワークにおけるセキュリティ対策、②機器におけるセキュリティ対策について、具体例が示されています。対策はセキュリティ強度のレベルに応じて異なり、「最低限」「中」「高」の3段階でそれぞれの具体例が検討されています。

セキュリティ対策というとシステム構成面での対策に目がいきがちですが、脅威としては自然災害や物理的侵入も想定され、(2)物理面での対策も必要であることに注意が必要です。

なお、一般的には、セキュリティインシデント発生時の対応体制・手順の整備や、委託先などサプライチェーンのセキュリティ管理もセキュリティ対策に含まれますが、本ガイドラインではそれらの対策をステップ3で実施することとしています。

2.対策立案において推奨される2大ポイント

ガイドラインに沿ってセキュリティ対策の立案をする場合に考慮すべき事項を挙げます。

2-1 個々のゾーンだけでなく、OT環境全体を見て対策を検討する

ガイドラインではゾーン単位でセキュリティ対策を立案するところまでが書かれていますが、実際には工場全体などある程度の範囲で共通的なセキュリティ対策が取られることが多いと考えられます。ゾーンごとにまったく異なる対策を実装するのは費用対効果の低下につながるためです。

重要度・優先度が異なっていても、複数のゾーンに対して効果を発揮する対策がある場合や、横並びで同じ対策を実装することで費用対効果が高くなる場合もありえます。対策を決定する前に、OT環境全体を見てそういった箇所がないかを確認するのが良いでしょう。

2-2 対策の実装可否などが判断できない場合、限定した範囲で試してみる

システム構成面でのセキュリティ対策について、自社のOT環境で実績がない対策は、影響の有無などを判断することができず、なかなか実装しにくいものです。そのような場合は、特定のゾーンなど範囲を限定して試しに実装し、対策の効果や影響、必要な工数などを実際に確認することが有効と考えられます。

こういった取り組みは、一般的に「PoC」*1(Proof of Conceptの略。日本語では「概念実証」と訳される)と言われます。

*1 当社でも工場の一部を対象としたPoCサービスを実施しています

3.システム構成面のセキュリティ対策の具体例

1章にも記載したとおり、本ガイドラインではシステム構成面のセキュリティ対策の具体例が記載されていますが、中にはOT環境への影響が大きく、導入へのハードルが高いと想定されるものも含まれます。ここでは、OT環境への影響が比較的小さく、かつセキュリティ対策効果が高い対策を紹介します。

3-1 侵入検知システム(IDS)

侵入検知システム(IDS)*2はネットワークにおけるセキュリティ対策として、通信を監視し、異常なデータや通信を検知した場合にアラートを発報するものです。不正な侵入を自動的に防止するものではないため、アラートが発生した場合は何らかの対応が必要となります。一方、あくまで監視を行うのみで通信に干渉することはないため、IDSの設置がOT環境に影響を与えてしまうリスクはありません。

製品によっては、通信情報から接続機器の情報を管理する機能や、不正な装置・機器の接続を検知する機能を持つ場合もあります。

*2 当社ではNozomi Networks社「Nozomi Guardian」を推奨

3-2 侵入防止システム(IPS)

侵入防止システム(IPS)*3は同じくネットワークにおけるセキュリティ対策として、不正な通信を検知した場合に遮断する機能を持つものです。OT環境向けのIPS製品の中には、ネットワーク構成を変更せずに、通信経路上に設置できるものがあります。これによって、セキュリティ対策が実装できない古い機器などもまとめて保護することが可能になります。

*3 当社ではTXOne Networks社「EdgeIPS」を推奨

4.まとめ

工場セキュリティガイドラインに基づくOTセキュリティ対策の進め方のうち、ステップ2を解説しました。対策を立案するにあたっては、脅威に対応した対策であること、OT環境の制約条件を満たす実装可能な対策であることが必要です。対策の有効性やOT環境への影響について判断しにくい場合は、PoCなどで検証を行いながら対策を確立していくことが推奨されます。

次回は、工場セキュリティガイドラインのステップ3について解説します。

当社では、OTセキュリティ対策の立案・実装と、実装後の運用のサービスをご提供しています。OTシステムや制御機器のノウハウを生かし、OT環境の特性を考慮した対策を選定、導入することが可能です。PoCなどスモールスタートでのご支援も対応しております。お困りの際はお気軽にお問い合わせください。