セキュリティ技術のトレンドは、高いセキュリティレベルが求められる背景は

最近ネットワークのセキュリティを考える上で、「ゼロトラストネットワーク」という概念が注目を集めています。従来ネットワークでは、外部と社内ネットワークとの境界にファイヤウォールやDMZなどを設置して、外部からのアクセスを遮断あるいは選別することで、セキュリティを確保していました。これはある意味、「社内は安全なのでセキュリティ対策を緩くし、社外は危険だから外部アクセスにはセキュリティ対策を厳しくする」という考え方です。

一方、ゼロトラストネットワークでは、社内ネットワーク内に攻撃者が侵入していることを前提として、ネットワークを設計します。重要なデータにアクセスするすべてのトラフィックを検査し、ログを取得するのです。

ゼロトラストネットワークを実現する上では、PCやサーバーといったエンドポイントにある情報端末のセキュリティ対策が重要です。そのソリューションとして導入が進みつつあるのがEDR(Endpoint Detection and Response)です。EDRでは、監視対象である情報端末にエージェントソフトウェアをインストールし、ログを常時取得しています。このログはサーバーに集められて分析されるのです。もし、エージェントソフトウェアがマルウェアやランサムウェアなどによる不審な動きを検出すれば、すぐに管理者に通知します。

EDRの導入が進む背景には、サイバー攻撃の高度化・巧妙化があります。マルウェアやランサムウェアの侵入・感染を防ぐだけでは不十分で、万が一、侵入、感染してしまった場合にもすばやく対応することで被害の拡大を防ぐのです。

現在多くの企業では、テレワークやリモートワークが当たり前になり、社外からの情報アクセスや社外への情報端末持ち出しが常態化し、基幹システムをクラウド上に構築する企業も増えています。こうした状況では、従来のセキュリティ対策だけでは不十分です。今後は、EDRなどの導入によるゼロトラストネットワークの構築を進める企業がますます増えていくでしょう。

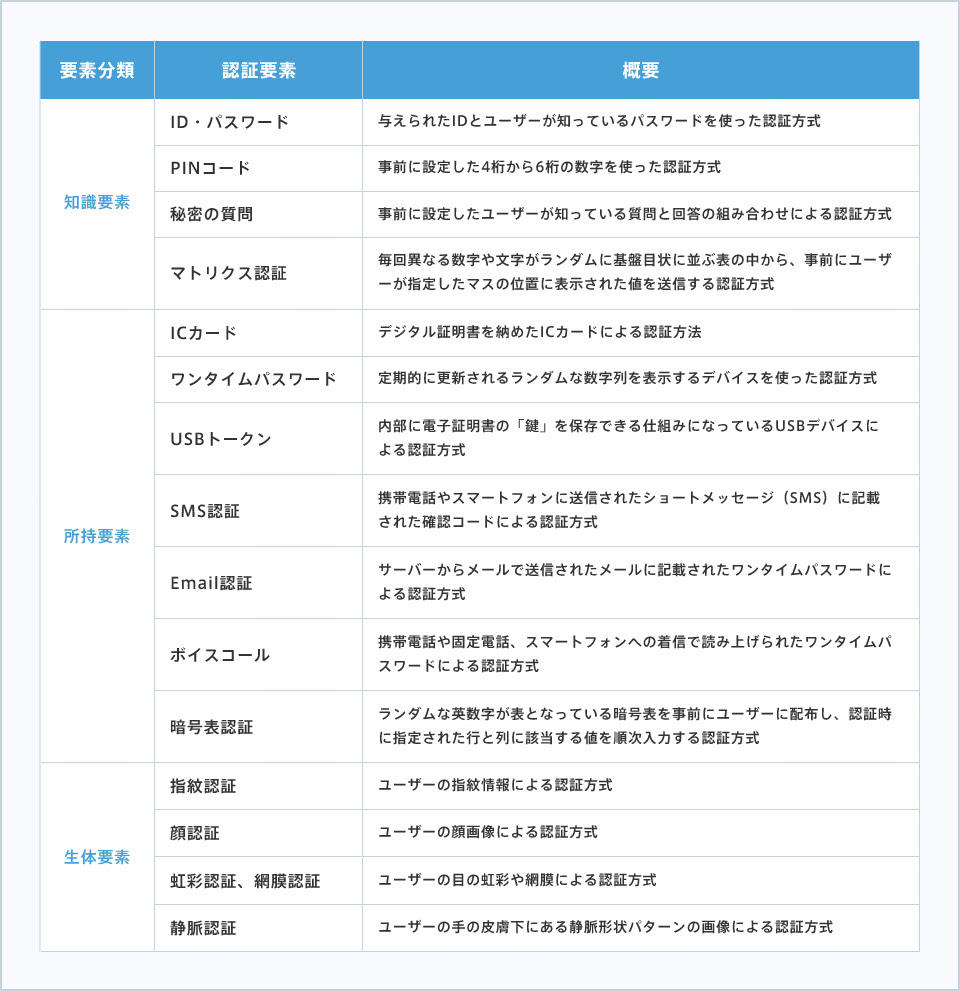

また、セキュリティ対策では、認証技術の重要性も高まっています。

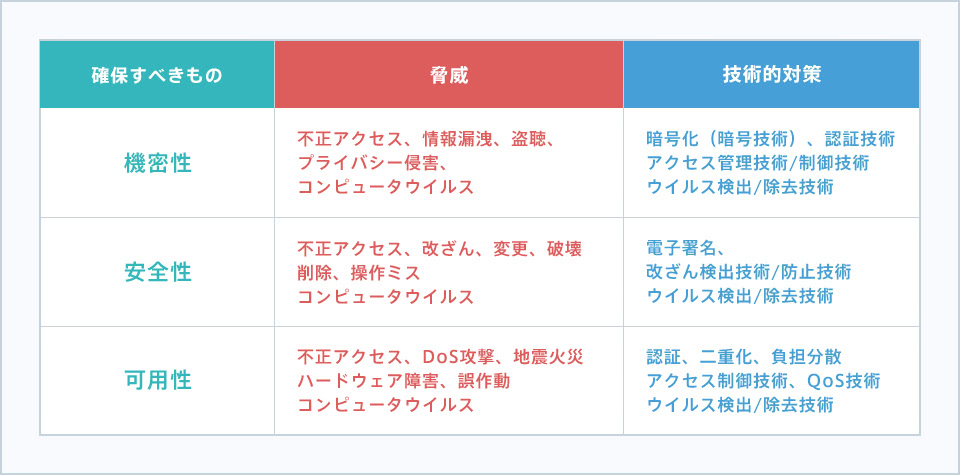

そもそも認証技術とは、人や物、情報を確認する手段です。システム、ネットワーク、情報端末における認証では、「①ユーザーが知っていること=知識要素」「②ユーザーが持っているもの=所持要素」「③ユーザー自身の特徴=生体要素」のいずれか、あるいは組み合わせが使われます。それぞれ、①の代表例にはID・パスワード認証、②の代表例にはICカード認証、③の代表例には指紋認証があります。また最近ではSMS認証の利用も増えています。SMS認証では、携帯電話やスマートフォンに送信されたショートメッセージ(SMS)に記載された確認コードを入力してログインします。所持要素(携帯電話やスマートフォン)による認証技術と捉えることができるでしょう。

セキュリティレベルの高い認証技術に対するニーズと注目が高まっている背景には、様々なITサービスにおけるログイン、イベントでの本人確認、空港における搭乗手続きなどで認証が当たり前のように使われていることがあります。例えば、ID・パスワード認証だけであれば、第三者に解読されたり、窃取されたりする危険性があります。実際、最近もキャッシュレスサービスにおいて低いセキュリティレベルの本人認証システムを悪用した不正引き出し事件も起こりました。

ただし、認証では高いセキュリティレベルだけでなく、ユーザーの利便性も考慮する必要があります。パスワードの複雑性や高頻度での変更をユーザーに要求すれば、パスワードの忘却によってサービスを利用できないなど、ユーザーの利便性が損なわれてしまうからです。そこで、ユーザーの利便性を損なわずにセキュリティを強化する手段として、近年注目されているのが多段階認証や多要素認証といった認証技術です。

多段階認証の1つである二段階認証では、例えば最初にIDとパスワードで認証した後に事前に設定した秘密の質問に答えるなど、2ステップで本人確認を行います。一方、二要素認証では、最初にIDとパスワードで認証した後、スマートフォンに送られてきたショートメッセージに記載された確認コードを入力(SMS認証)してログインするなど、知識要素、所持要素、生体要素のいずれか2つの認証技術を使って本人確認します。インターネット銀行などにおける振込手続きなどで使われている、ID・パスワードとトークンに表示されるワンタイムパスワードを組み合わせた認証もまた、二要素認証といえるでしょう。

一般に、多段階認証よりも多要素認証の方がセキュリティレベルは高く、また段階や要素の数が増えるほどセキュリティレベルは上がります。ただし、ここでもやはり、セキュリティレベルとユーザーの利便性の両方を考慮しなくてはなりません。

こうしたセキュリティレベルとユーザーの利便性の両方に配慮した認証技術として、最近、「ライフスタイル認証」に注目が集まっています。ライフスタイル認証では、「PCやスマートフォンなどの利用履歴=ライフログ」を使って、個人を確認します。例えば、スマートフォンの位置情報を分析して通常の行動範囲から外れた場所にいないか、Web上での購買情報を分析して普段と異なる購入履歴がないかなどを調べ、それに基づいて個人を確認します。普段通りに行動していれば、サービス提供側が自動的に認証するので、ユーザーの利便性が極めて高い認証技術といえるでしょう。

セキュリティレベルが高く、ユーザーの利便性も高い認証技術の重要性は、以前から多くの人が指摘してきました。ただ、その実現は難しく、現状、そうした認証サービスが提供されているとはいえません。しかし今後は、ライフスタイル認証をはじめとする新しい認証技術の進展によって、高いセキュリティレベルとユーザーの利便性の両立を実現できるようになるかもしれません。