ゼロトラストに加え利便性も求められるテレワーク環境

テレワーク環境の導入で社員が様々なデバイスで自宅から社内ネットワークにアクセスするようになると、クラウドサービスだけでなく、利用するネットワークやデバイス向けのセキュリティ強化が必須になります。ゼロトラストはあくまでも概念であり、ゼロトラストを一気に実現してくれる単一のソリューションは存在しません。各企業が「クラウド」、「ネットワーク」、「デバイス」の3つの要素において、それぞれに適したセキュリティソリューションを選択して導入するのが現実的な手段となります。

セキュリティ対策が最重要課題となる一方で、テレワーク環境を利用する人の利便性も考慮すべきです。ネットワークにログインする時のみならず、アプリケーションを起動したり、データファイルにアクセスしたりするごとに何段階もの認証が求められる仕組みだと、セキュリティは強固なものになったとしても業務の生産性が低下してしまうでしょう。テレワーク環境は、それを利用して業務を行う人にとって、使い勝手のいいものでなければなりません。

また、多種多様なセキュリティソリューションを導入するとなると、それを運用・管理する人の負担も高まります。可能なら、複数のソリューションを一元的に管理できるような仕組みが望まれます。

ゼロトラストの概念をフレームワークに落とし込んだSASE

ゼロトラストの概念に沿ったセキュリティ対策を行ったうえで、利用者の利便性や運用の最適化までをフレームワークとして落とし込んだのが、アメリカのGartnerが提唱する「Secure Access Service Edge(SASE、サシー)」です。SASEは、同社が2019年8月に公開したセキュリティレポート「The Future of Network Security Is in the Cloud」の中で初めて登場した言葉です。

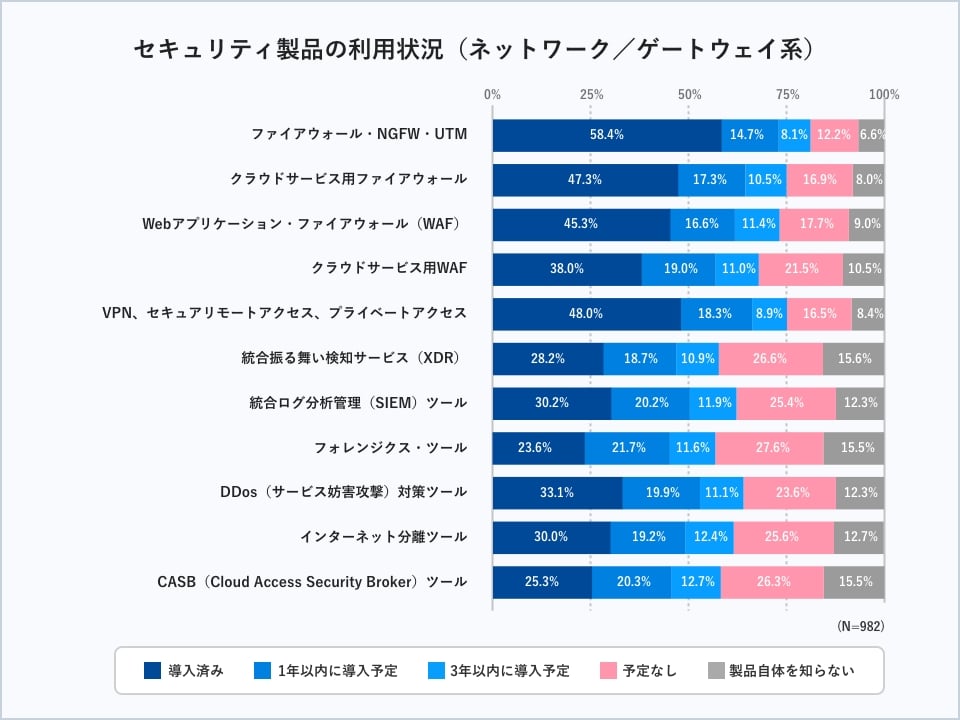

レポートの中で、SASEは「包括的なWAN機能(SD-WAN)と包括的なネットワークセキュリティ機能(SWG、CASB、FWaaS、ZTNAなど)を組み合わせて、デジタル企業の常に変化するセキュアアクセスニーズをサポートする新しい方法」と定義されています。含まれる機能については、コア機能として7種類、推奨機能として6種類、オプション機能として4種類があげられていますが、SASEは比較的新しいフレームワークであり、今後、機能が追加・変更される可能性があります。

Secure Access Service Edgeを日本語に直訳すると、「安全なアクセスを提供するエッジ」となります。エッジとは利用者がアクセスするクラウドのことです。SASEでは自社データセンターに集約して処理するのではなく、利用者から最も近いクラウドに分散させて処理します。その際、エッジ同士は中央のシステムでつながっており、どのエッジを利用しても統一されたポリシーのセキュリティとネットワークサービスが受けられます。

これに対して、従来のハブ・アンド・スポーク型では、すべてのトラフィックをセキュリティ機器が設置されている中央のデータセンターに集約させるため、どうしてもトラフィックの渋滞や遅延が発生してしまいます。

SASEの最大の特徴は、守りたいアプリケーションやデータの周囲に境界線を張り巡らせる古い概念を捨てて、利用者がどこにいるかに注目して、セキュリティをできるだけ利用者に近づけるという新しい概念を採用したことにあります。

SASEの導入により、ゼロトラスト実現によるセキュリティ強化はもちろん、テレワークに対応したネットワーク環境の実現、業務の生産性向上、運用の一元化による負担軽減などのメリットが享受できるとしています。