新型コロナウイルスの流行によってテレワークが普及するなど、世界中で社会のオンライン化が加速しています。安全・安心なオンライン社会の実現には、不正アクセスを防ぐ強固なユーザー認証が欠かせません。最近では安全性を高めるためにIDとパスワードに加えて携帯電話などの物理デバイスを併用した多要素認証が主流になってきました。本特集では、現時点で理解しておくべきユーザー認証の基礎知識と、認証デバイスとしての携帯電話などについて解説します。

サイバー攻撃者は様々な手段でパスワード認証の突破をもくろむ

ユーザー認証とは、アクセスしてきた人がシステムに登録されている利用者本人であることを確認する手続きです。ユーザー認証を通過した人だけにサービスの利用を許可することで、システムを介したプライベートな情報のやりとりや経済活動を安全に実行することができます。

サイバー攻撃者は、様々な手法でユーザー認証の壁を突破して正当なユーザーになりすまし、情報や資産を盗もうとします。彼らはどうやって認証を突破するのでしょうか。例えば、現在、最も普及しているIDとパスワードを使った認証に対しては、以下のような攻撃手法があります。

-

● 総当たり攻撃

特定のIDに対して、パスワードとして使用可能なあらゆる文字列の組み合わせを試みる。パスワードを固定してIDを入れ替える「逆総当たり攻撃」もある。

-

● 辞書攻撃

辞書に載っている単語や人名など覚えやすい言葉をパスワードとして入力する。

-

● リスト型攻撃

情報漏洩などで流出したIDとパスワードの組み合わせを使ってアクセスする。

このほかメールやSMSなどでユーザーを本物そっくりの偽サイトに誘導してIDとパスワードを入力させる、悪意のあるソフトをインストールさせて端末からパスワードを抜き取るといった手法もあります。

インターネット上の認証システムは常にこうした攻撃にさらされています。より長くて複雑なパスワードを利用すれば安全性は高まりますが、すべてのユーザーにその記憶や管理を求めるのは現実的ではありません。パスワード認証だけでは重要な情報を守りきれないというのがセキュリティーの世界では常識となっています。

ユーザー認証の防御力を大きく高める多要素認証

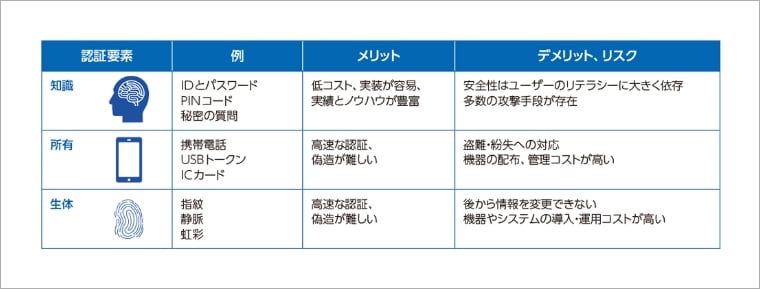

現在では、ユーザー認証の安全性を高める手段として「多要素認証」が用いられています。多要素認証は、認証の3要素と呼ばれる「知識」「所有」「生体」のうち、2つ以上を組み合わせることで第三者によるなりすましを難しくする手法です。(表1)

「知識」は、パスワードや合い言葉など本人ならば知っているはずの情報を正しく入力できるかどうかで認証します。

「所有」は、ICカード、USBセキュリティーキー、携帯電話など物理的なモノを所有していることで認証します。

「生体」は、顔や指紋、虹彩など人間の体の情報をセンサーで読み取って認証します。

この中から種類の異なる認証要素を組み合わせることで安全性が高まります。例えば、パスワードという「知識」だけの認証では、いったん情報が漏れれば簡単に認証を突破されてしまいます。また、ICカードの「所有」だけでも現物を盗みだせば認証を通過できます。しかし、パスワードとICカードを組み合わせた認証では、ICカードを盗み出したうえでパスワードも知る必要があり、なりすましのハードルが高くなります。

上記の3要素とは異なる新しい認証要素の研究も進められています。例えば、三菱電機インフォメーションシステムズ株式会社(MDIS)では、スマートフォンのセンサーで収集したユーザーの行動パターンを認証に使う「ライフスタイル認証」という技術の研究を東京大学などと共同で進めています。

表1:認証の3要素

すでに広く普及している携帯電話は、所有要素でありながら機器の配布・管理コストが実質的にかからない、それ自身が知識認証や生体認証機能も備えるという大きな強みがある。

認証デバイスとしての存在感が増す携帯電話

最近では、所有要素のデバイスとしてスマートフォンをはじめとした携帯電話を使うシステムが増えました。通信機能や各種センサーを備えた携帯電話では、ICカードなどの従来の所有要素とは異なる認証手法が使えます。

日本では音声SIMの契約時に本人確認が義務づけられていることもあり、発信者番号による認証は信頼性の高い認証とされています。ただ、ユーザーの携帯電話にショートメッセージ(SMS)で認証コードを送信して入力させるSMS認証には様々な問題点が指摘され、すでにセキュリティーの専門機関からは非推奨とされています。一方、ユーザーから電話をかけてもらい発信者番号で認証する、専用の認証アプリを使うなどの方法もあり、MDISから電話発信認証サービスTELEO(テレオ)が提供されています。

そのほか、携帯電話を使った認証技術としては、生体認証と暗号鍵技術を組み合わせてパスワードを使わない認証を可能にする「FIDO(ファイド)」という規格が注目されています。

企業システムは境界型防御からゼロトラストへ

ネットワーク社会の広がりは、システムのセキュリティー設計にも変化をもたらしています。企業システムでは「ゼロトラスト」という概念の導入が広がりつつあります。

従来のシステムの多くは、”社内からのアクセスは安全で社外からのアクセスは危険”という考え方に基づいています。社内と社外の境界線でセキュリティー対策を行い、社外からのアクセスでも一度認証を通過したユーザーは信用する仕組みになっています。これを「境界型防御」と呼びます。境界型防御はシステムやユーザーが社内に閉じていた時代には有効でした。しかし、クラウドサービスの利用やテレワークが当たり前になると、社内/社外という区別が曖昧になりました。境界型防御のままでは、一度認証を突破されただけで大きな被害を受けるリスクが高くなります。

そこでゼロトラストでは、端末の設置場所を問わずすべての通信アクセスを信用せずに検証します。前述の3要素によるユーザー認証に加えて、「端末は許可されている端末か」「端末がマルウェアに感染していないか」「使用しているネットワークやクラウドは安全か」なども検証し、一定の条件を満たした場合にだけ接続を許可します。さらに、一度認証を許可した端末に対しても継続的な監視と認証を続けます。こうした仕組みにより、ゼロトラストでは仮に不正アクセスによる侵入を許しても、早期に脅威を発見し被害の拡大を防ぐことが可能になります。

これからのシステムには、強固なユーザー認証機能だけでなく、不正アクセスによる侵入を許してしまう事態も想定した設計とマネジメントが求められるでしょう。

- 本記事は、Japan Digital Design株式会社の楠 正憲 氏への取材に基づいて構成しています。

- 本記事は、情報誌「MELTOPIA(No.255)」に掲載した内容を転載したものです。

Japan Digital Design株式会社

CTO楠 正憲 氏

三菱UFJフィナンシャル・グループのJapan Digital Design株式会社でCTOとして次世代金融サービスの開発エンジニアを率いている。ヤフー株式会社在籍時にはID認証とサイバーセキュリティーを担当。現在もセキュリティーのエキスパートとしてカンファレンスでの講演活動なども行う。2011年から内閣官房 社会保障改革担当室 番号制度推進管理補佐官としてマイナンバーとマイナポータルの構築に貢献。一般社団法人 OpenIDファウンデーションジャパン代表理事。

Japan Digital Design株式会社