近年、企業システムにおいてクラウドの利用が普及しています。また、新型コロナウイルスの感染拡大によりテレワークの利用が大幅に増えました。こうした環境の変化に対応した新たなセキュリティ対策が求められています。ここで注目されているのが「ゼロトラスト」という新しい考え方です。”何も信頼しない”セキュリティ対策がなぜ必要なのか、どのように実現するのかについて解説します。

これからのセキュリティは「ゼロトラスト=何も信頼しない」が基本に

ゼロトラストとは、「何も信頼せずに、すべてを監視・確認し続ける」というセキュリティの考え方です。ゼロトラストはコンセプトや指針であり、特定のテクノロジーやソリューションを指す言葉ではありません。「ゼロトラストネットーワーク」「ゼロトラストモデル」などと呼ばれることもあります。

近年、企業システムの構成とそれを取り巻く環境は大きく変わりました。クラウドやテレワークが急速に普及したほか、サイバー攻撃が常態化しています。ゼロトラストは、こうした時代において企業が情報資産を守るための新たな指針として注目されています。

内部は安全という境界型セキュリティの前提はすでに成り立たない

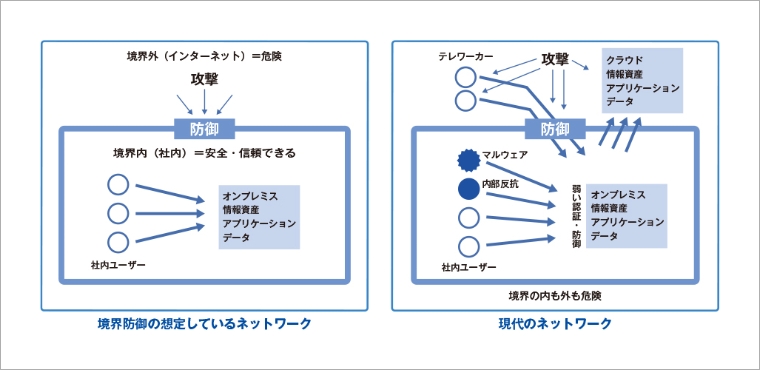

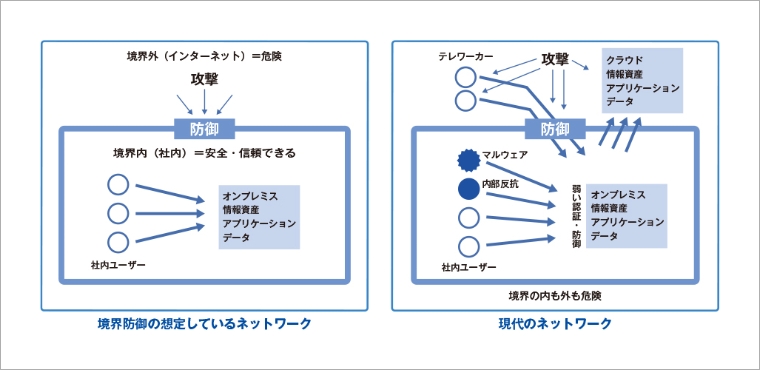

これまでの企業システムは「境界防御」や「境界型セキュリティ」と呼ばれる方法で守られてきました。「境界の中(社内)は安全だが、境界の外(社外)は危険」という考え方に基づいて、内部ネットワークと外部ネットワークとの間に境界を作って企業システムを守ります。境界にはファイヤーウォールなどのセキュリティ対策を設けて外部からの不正侵入を防ぎます。

この場合、境界の中は安全という前提のため境界の内側のシステムはそれほど厳重に保護されていません。例えば古いシステムには”1234”や”abc123”のような簡単なパスワードが使われていたり、複数ある業務システムで同じパスワードが使えてしまうといった危険性が放置されていることも珍しくありません。

そのため、いったん境界内に不正侵入されると機密情報を搾取されたり、データを暗号化されるなど大きな被害が生じてしまいます。境界防御は、システムが社内に閉じていて利用者も全員社内からアクセスしていた時代には十分に機能しました。しかし、フィッシングメールによる社内端末へのマルウエア感染やなりすまし、内部犯行による情報漏洩といった脅威が日常化した現在では、”境界の中は安全”という前提はもはや成り立たなくなっています。

クラウド利用とテレワークの普及で内外の境界があいまいに

かつてのシステムは情報資産とユーザーのすべてが境界の内側に収まっていましたが、近年はクラウドサービスの利用が進んでいます。現代の企業でクラウドサービスを全く利用していないところはほとんどないでしょう。クラウドサービスは境界の外にありますから、社外にデータやアプリケーションが存在することになります。また、モバイル端末やテレワークが普及したことで社員が境界の外から社内ネットワークに接続することも増えました。すでに境界防御のベースとなる”境界の内と外”という概念があいまいになっています。社員がテレワークでクラウドサービスを利用する際に、いったんVPNで境界の中に入り、社内ネットワークを経由して再び境界外のクラウドにつなぐといった接続も事例としてあります。また、新型コロナウイルスの感染拡大でテレワークを主とした業務スタイルに変化したことによりアクセスが集中し、ネットワークに接続しづらいなどの状況も生じました。

時代に合わなくなった境界型防御の問題点を解決するためには新しい考え方が必要になりました。ゼロトラストでは”境界の内は安全”という考えを捨て、どこからの接続であろうと、すべてのアクセスを信頼せずに検証することでセキュリティを確保します。

様々なユーザー/端末情報とセキュリティポリシーをもとにアクセス制御

境界防御では守る対象はネットワークでしたが、ゼロトラストが守る対象はアプリケーションやデータといった個々の情報資産です。デバイスが情報資産へのアクセスを求めてきた時には、その都度アクセスの可否を検証して適切な制御を行います。

アクセス制御のためには、IDやパスワード、多要素認証(生体・電話番号など)といったユーザー認証に加えて、デバイスや利用環境に関する幅広い情報を収集します。収集する情報としては、使用しているデバイスのID、OSのバージョン、使用しているアプリケーション、セキュリティパッチの適用状況、ウイルス対策の有無、使用しているネットワークの信頼性など多岐にわたります。

ゼロトラストでは、収集したユーザーとデバイスの情報をあらかじめ設定したセキュリティポリシーに照らし合わせてデータやアプリケーションへのアクセス権を決定します。同じユーザーでもデバイスや接続環境によってアクセス権を変えることもあります。また、一度アクセスを許可しても、ユーザーやデバイスも信用せずに検証や確認を続けます。

アクセス許可は常に最小限のユーザーに限定します。重要なアプリケーションやデータにアクセスできるユーザーが少なければ少ないほどリスクは低減します。このため適切なアクセス許可の設定は運用の重要なポイントとなります。

こうした認証とアクセス制御をすべてのユーザーと接続先に対して例外なく適用し、社内・社外、オンプレミス/クラウドの区別なく安全な接続を維持することで、運用上、すべてのアクセスを一元管理できるメリットがあります。また、テレワーク時にVPNを使わずにオンプレミスの業務アプリケーションに接続したり、社内ネットを経由せずにクラウドサービスを使うといったことも可能になります。

ゼロトラストではあらゆる通信の記録を取得することが求められます。常に脅威にさらされているという前提で、あらゆる通信のログを取得・分析し、いち早く攻撃を察知することで被害を最小限に抑えます。

ゼロトラストは複数のソリューションを組み合わせて実現する

ゼロトラストはなにかひとつのツールを導入すれば実現するものではありません。上記のようなアクセス制御やログ分析は、複数のソリューションの組み合わせによって可能になります。どのようなソリューションが必要かは、業種や業態、企業規模などによって大きく変わります。

今後、セキュリティに関するコンセプトの主流は境界防御からゼロトラストへと変わっていくと考えられます。既存のシステムをスムーズにゼロトラストへと移行させるためには、十分な時間をかけて現状分析と情報収集を行い、専門家のアドバイスも受けながら段階的に取り組む必要があります。

- 本記事は、三菱電機インフォメーションネットワーク株式会社の黛 潤一氏への取材に基づいて構成しています。

境界防御が想定しているネットワークと現代のネットワーク

境界防御の想定では、安全な社内と危険な社外が明確に分かれている。

クラウドとテレワークが普及、脅威も増大した現在のシステムは境界防御では対応しきれない。

三菱電機インフォメーション

ネットワーク株式会社

セキュリティ事業部 計画部

サービス開発課長黛 潤一 氏

1997年三菱電機情報ネットワーク株式会社(MIND)入社。配属後、基幹ネットワーク設計、運用を担当。2016年より米国駐在(ITリサーチオフィス)を経て、2019年よりセキュリティ全般の事業企画を行っている。