企業や公的機関に対するサイバー攻撃のリスクは高まる一方です。近年は、グループや関連企業の中から防御の弱いところを狙って攻撃する「サプライチェーン攻撃」の脅威が増しています。このため自社だけでなく子会社や関連企業も含めた包括的なセキュリティ対策が求められています。本特集では、複数企業にまたがるセキュリティ対策の進め方とそのポイントについて解説します。

攻撃者はグループや関連企業の最も弱いところを狙っている

近年、増加しているサイバー攻撃の脅威に「サプライチェーン攻撃」があります。これは企業のサプライチェーンの中で、セキュリティが弱い部分を狙って攻撃する手法です。このサプライチェーン攻撃は、独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威 2021」の中で、組織に対する脅威の第4位に挙げられています。

情報漏洩やデータ破壊といったサイバー攻撃による被害が日常化したことで、企業のセキュリティ対策は大きく進みました。攻撃者にとって、標的とする大手企業の本社や研究所、データセンターなど重要拠点への直接的な侵入は、以前ほど容易ではなくなりました。

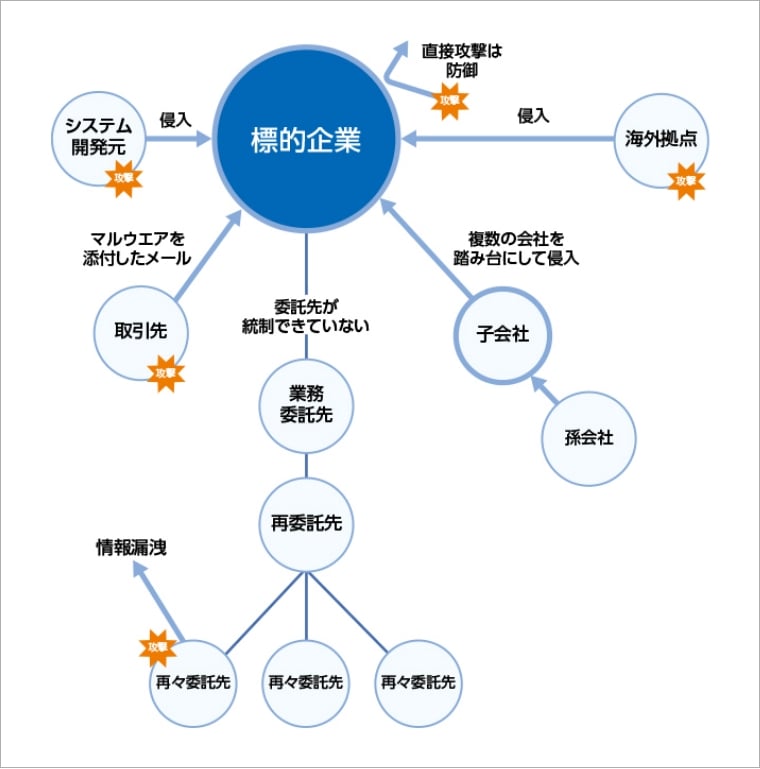

そこで登場したのがサプライチェーン攻撃です。現代ではビジネスが一社だけで完結することはほとんどありません。業務の遂行には仕入れ先や流通、業務委託先など様々な企業との協力が必要です。複数の企業や組織が参加するサプライチェーンには、往々にしてセキュリティ対策の厳重なところと緩いところができてしまいがちです。そこで、攻撃者はサプライチェーンの中で最もセキュリティの弱いところを狙って攻撃を仕掛けます。

委託先からの情報漏洩で自社の責任が問われる

サプライチェーン攻撃の一例として、業務委託先で管理していた顧客情報が漏洩してしまうケースが挙げられます。この場合、情報漏洩を起こしたのが委託先の企業であっても、委託元の管理責任が問われることが少なくありません。情報漏洩によって企業やブランドのイメージを大きく毀損してしまいます。

侵入に成功した取引先を踏み台として、標的となる企業の”本丸”へ段階的に侵入されることもあります。例えば、日頃から連絡を取っている取引先担当者からのメールであれば、受け取った”本丸”の担当者がマルウエアの仕込まれた添付ファイルを開いてしまう確率は高まります。特定の取引先との間で緊密なデータ連携を行っている場合には、サプライチェーン攻撃のリスクが高くなります。このように、関連企業への侵入によって攻撃者は極めて有利な状況を作り出すことになります。

また、組織が大きくなれば支店や子会社など本社以外のグループ企業が増えていきます。企業グループ内でのセキュリティ対策のばらつきも、サイバー攻撃の標的となります。実際にグローバルに展開する企業において、海外拠点への侵入を足がかりに日本の本社への攻撃が行われた例もあります。

正規のソフトウエアが汚染されるITサプライチェーン攻撃

サプライチェーン攻撃の中でも、特に大きな脅威となるのが「ITサプライチェーン攻撃」です。ITサプライチェーンとは、ITシステム・サービスの業務委託・調達の形態で、システム・サービスを構成するソフトウエアやハードウエア、サービスのライフサイクル全般(設計・開発・流通・運用・廃棄)を差します。攻撃者は、標的とする組織が利用しているソフトウエア開発元などへの侵入を試みます。ソフトウエア開発元への侵入に成功すると、攻撃者はアプリケーションやサーバーにマルウエアやバックドア(不正アクセスのための抜け道)を仕込むことが可能になります。

こうして仕込まれたマルウエアは、ソフトウエアアップデートなどを通じて容易に企業に侵入することができます。正規のソフトウエアの内部に不正なコードが埋め込まれているため発見が難しく、いったん侵入を許すと大きな被害をもたらす可能性が高くなります。

サプライチェーン攻撃への対策も基本通りすみずみまで徹底する

こうしたサプライチェーン攻撃に対する防御も、基本的には一般のセキュリティ対策と変わりありません。まずはソフトウエアを最新版に更新する、セキュリティソフトを利用する、パスワードの管理・認証を強化するといった対策をサプライチェーン全体で徹底する必要があります。また、攻撃者の侵入を完全に防ぐことは不可能という前提で、侵入を許した場合の早期発見と対策を練っておくことも重要です。

サプライチェーンがグループ企業や資本関係のある取引先で構成されている場合は、ある程度の強制力を持ってセキュリティレベルを統制することも可能なはずです。また、弱点を減らすためにセキュリティのコンセプトを境界防御からゼロトラストへと移行することも考えられます。

取引先選択の選定や契約にセキュリティの条項を加える

資本関係のない独立した取引先に対しては自社と同じセキュリティ対策を強制することは現実的ではありません。その代わりに、取引先の選定と契約にセキュリティに関する条件を盛り込む企業が多くなっています。

企業が取引先を選定する際には、業歴や財務体質などを審査します。ここにサイバーセキュリティに関する審査を加え、一定以上のセキュリティレベルに達している企業とだけ取引を行うようにします。セキュリティレベルの審査方法としては、自己申告によるチェックシートや第三者機関による認定などがあります。

契約に盛り込むセキュリティ条項としては、従来からある機密保持や契約終了時の情報破棄に加え、セキュリティ監査への協力、業務再委託の制約、インシデント発生時の連絡や対応に関する責任範囲の明確化、セキュリティ条項に違反した場合のペナルティーや損害賠償などがあります。

こうした審査や契約条項の設定を事業部門が個別に行うと、事業の成長を優先するあまりセキュリティ条項が形骸化してしまう恐れがあります。これを防ぐためにはコンプライアンスを優先するという経営層の強いコミットメントのもとで、法務部や審査部など事業部門とは別の組織が管理する必要があります。

もちろん、取引先にもそれぞれのセキュリティポリシーがあるので、契約内容や実際のセキュリティ対策の摺り合わせは必要となります。最も重視すべきはサプライチェーン全体でサイバーセキュリティに対する危機感を共有し、共に対策を行うことだといえます。

サプライチェーン攻撃の概要

標的企業のセキュリティ防御が高ければ、関連する組織の弱いところが狙われる

- 本記事は、東京海上ホールディングス株式会社の原田 大氏への取材に基づいて構成しています。

- 本記事は、情報誌「MELTOPIA(No.258)」に掲載した内容を転載したものです。

東京海上ホールディングス株式会社

プリンシパル原田 大 氏

東京海上ホールディングスの Principal, Global Security として、国内・海外のグループ会社向けサイバーセキュリティ戦略と推進に責任を担う。東京海上ホールディングス入社前は、国内大手セキュリティ事業者の北米支社長などを歴任し、米州域での事業戦略の立案や、事業開発、組織運営に携わる。セキュリティ業界歴 20年以上。CISSP-ISSAPを始め, CSSLP, CISA, CISM, CRISC, PMPなどの国際取得を保有。日本国内では、過去にIPA情報処理技術者試験委員としてIT人材育成へ貢献。