IPA「情報セキュリティ10大脅威 2024」からみたトレンド

独立行政法人情報処理推進機構(IPA)は、「10大脅威」と称して情報セキュリティに対する脅威の最新トレンドを毎年公開し、注意喚起を行っています。

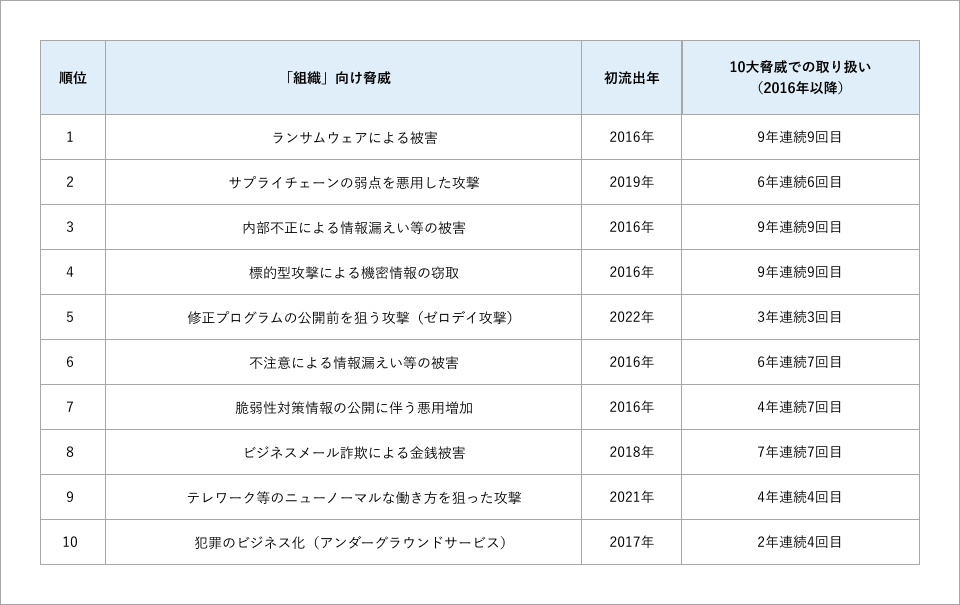

2024年1月に公開された「情報セキュリティ10大脅威 2024」にランクインした脅威は、いずれも昨年と同じ内容です。特に1位「ランサムウェアによる被害」、2位「サプライチェーンの弱点を悪用した攻撃」、4位「標的型攻撃による機密情報の窃取」の技術的脅威は、長年にわたり常に上位にランクインしており、脅威の進化に対策が追いついていないことがうかがえます。

情報セキュリティ10大脅威 2024 [組織]

出典:IPA(独立行政法人 情報処理推進機構)

3位「内部不正による情報漏えい等の被害」と6位の「不注意による情報漏えい等の被害」は人的脅威と呼ばれるものです。前者を意図的脅威、後者を偶発的脅威と呼ぶこともあります。これらも長くランクインしている脅威で、就業規則や社内運用規則の周知徹底、社員教育などを通じて、組織関係者のモラルや情報リテラシーを向上させる対策が重要であることを示唆しています。

10位の「犯罪のビジネス化(アンダーグラウンドサービス)」は、アカウントのIDやパスワード、クレジットカード情報、あるいはマルウェアなどがアンダーグラウンドで売買される現象を指します。闇サイトなどを通じてこれらの情報やツールが容易に入手可能となり、専門知識を持たない人でもサイバー攻撃に手を染めやすくなっています。企業や組織はより強固な情報セキュリティ対策が不可欠です。

また、10大脅威にはランクインしていませんが、自然災害などの物理的リスクも忘れてはいけません。特に昨今、自然災害が激甚化しており、情報資産を管理する施設への物理的な脅威が高まっています。災害によりデータセンターやITインフラが被害を受け、データの損失・破壊、システム停止などが起こると、業務を中断したり、機密情報の漏えいのリスクが高まったりするおそれがあるからです。

情報資産のインシデントは、企業や組織にとって経済的損失だけでなく、自身の信頼性の低下につながり、最悪の場合、業務の継続が難しくなる可能性もあります。脅威の種類に合わせて対応計画を策定したり、情報セキュリティ体制を強化したりすることは、企業や組織にとって最優先課題となっています。

次に、これからの情報セキュリティを考えるうえで、マルウェアやサイバー攻撃など技術的リスクへの備えのカギとなる7つのワードを紹介します。